CMK m.134 UYGULAMASINDA VERİLERİN MD5 ALGORİTMASI İLE “HASH” DEĞERLERİNİN ALINMASINDA ÇAKIŞMA (COLLISION) SORUNU

Av. Ali Osman Özdilek1, İstanbul 2011

Hukuk uygulamamızda artık geniş bir alanda bilişim sistemlerinden elde edilen deliller çok önemli bir rol oynamaya başlamıştır. Hemen her gün gazetelerde bilişim delillerinin işin içinde olduğu adli vakalara ilişkin haberler yer almaktadır. Bilişim sistemlerinden delil toplanması denildiği zaman ise öncelikle hukukumuzda bunu düzenleyen Ceza Muhakemesi Kanunu’nun 134. maddesi akla gelmektedir. CMK 134. maddeye göre:

- “ (1) Bir suç dolayısıyla yapılan soruşturmada, başka surette delil elde etme imkânının bulunmaması halinde, Cumhuriyet savcısının istemi üzerine şüphelinin kullandığı bilgisayar ve bilgisayar programları ile bilgisayar kütüklerinde arama yapılmasına, bilgisayar kayıtlarından kopya çıkarılmasına, bu kayıtların çözülerek metin hâline getirilmesine hâkim tarafından karar verilir.

- (2) Bilgisayar, bilgisayar programları ve bilgisayar kütüklerine şifrenin çözülememesinden dolayı girilememesi veya gizlenmiş bilgilere ulaşılamaması halinde çözümün yapılabilmesi ve gerekli kopyaların alınabilmesi için, bu araç ve gereçlere elkonulabilir. Şifrenin çözümünün yapılması ve gerekli kopyaların alınması halinde, elkonulan cihazlar gecikme olmaksızın iade edilir.

- (3) Bilgisayar veya bilgisayar kütüklerine elkoyma işlemi sırasında, sistemdeki bütün verilerin yedeklemesi yapılır.

- (4) İstemesi halinde, bu yedekten bir kopya çıkarılarak şüpheliye veya vekiline verilir ve bu husus tutanağa geçirilerek imza altına alınır.

- (5) Bilgisayar veya bilgisayar kütüklerine elkoymaksızın da, sistemdeki verilerin tamamının veya bir kısmının kopyası alınabilir. Kopyası alınan veriler kâğıda yazdırılarak, bu husus tutanağa kaydedilir ve ilgililer tarafından imza altına alınır.”

Maddede, bir suç dolayısıyla yapılan soruşturmada, başka surette delil elde etme imkanının bulunmaması halinde bilgisayar programları ile bilgisayar kütüklerinde arama yapılmasına karar verilebileceği hüküm altına alınmıştır.

Kanaatimizce CMK m.134 kapsamında uygulama yapan kolluk kuvvetlerinin bilgisayarlara doğrudan el koyma hakkı bulunmamaktadır. Kolluk kuvvetleri ancak çözülemeyen bir şifre var ise bilgisayara el koyup götürebilirler. Dolayısıyla hem başka surette delil elde etme imkanının bulunup bulunmadığı ele alınmadan hem de doğrudan bilgisayarlara el konularak ve de el konulan bilgisayarların birer kopyası şüpheliye verilmeden yapılan arama ve el koyma işlemlerinin hukuken geçerli olarak değerlendirilemeyeceği kanaatindeyiz.

Madde ve maddenin uygulanması ile ilgili çeşitli sorunlar bugün tüm uygulayıcıların önünde durmaktadır. Bunlardan bir kısmı yukarıda belirttiğimiz hususları, bir kısmı yapılacak kopayalamalarda gerekli araç gerecin kimin tarafından nasıl temin edileceği, bir kısmı şüpheli veya vekili bir kopya istemediyse verilerin kopyasının verilip verilmeyeceği gibi sorunları kapsamaktadır.

Bu yazıda ise bugüne kadar ele alınmadığını düşündüğümüz öncelikli olarak teknik olan bir konuyu ele alacağız.

Maddenin (3) numaralı bendinde “Bilgisayar veya bilgisayar kütüklerine elkoyma işlemi sırasında, sistemdeki bütün verilerin yedeklemesi yapılır.” denilmektedir. Bu hükmün yegane amacı, bilişim suçlarında çoğunlukla tek delil bulunabilecek olan bilgisayar sistemindeki delillerin kaybolmasını, bozulmasını veya değiştirilmesini engelleyerek adaletin tecelli etmesinin sağlanmasıdır. Bilgisayarlardaki veriler çok hassas verilerdir. Nasıl ki bir cinayet mahallindeki DNA’lar en ufak bir kirlenme sebebiyle tesbit edilemez hale geliyorsa elektronik deliller de aynı şekilde ufak bir hareket, enerji kaybı vb. gibi bir sebepten çabucak bozulabilir. Bu gerçeğin farkında olan kanunkoyucu bu sebeple 3. bend hükmünü getirmiştir.

Bu bendin hemen altında yer alan ve bu bentle doğrudan ilgisi bulunan 4. bendde ise, “İstemesi halinde, bu yedekten bir kopya çıkarılarak şüpheliye veya vekiline verilir ve bu husus tutanağa geçirilerek imza altına alınır.” denilmektedir. Bu hükmün de amacı adaletin tecelli etmesine imkan tanımaktır. Hakim vicdani kanaate ulaşabilmek için sanığın bilgisayarından elde edilen kopyalar ile sanığın veya vekilinin eline bırakılan kopyaların birebir aynı olduğunu, herhangibir değişikliğin, bozulmanın, müdahalenin söz konusu olmadığını mahkeme dosyasında görmelidir. Bilgisayarlar alınıp götürüldükten sonra artık o bilgisayarlar üzerinde ne gibi işlemler yapıldığını denetlemeye imkan bulunmamaktadır. Veriler kasten değiştirilebileceği gibi ihmalle de değiştirilebilir.

Bunu kontrol etmenin bir yolu aynı imaj kopyanın hash değeri de alınarak şüpheliye verilmesi ve bu kopya da dikkate alınarak karşılaştırmanın yapılmasıdır, kaldı ki bu dahi sağlıklı bir sonuca ulaşabilmek için yeterli değildir. Önemle belirtmek gerekir ki maddede sadece yedeklerin alınacağından bahsedilmekte ancak alınan bu verilerin ne şekilde bozulmadan mahkeme önüne getirileceğine ilişkin bir düzenleme veya atıf yapılmamaktadır. Bu açıdan bakıldığında aşağıda ele alacağımız konunun zaten yasal bir düzenleme alanı içinde olmadığından bahisle hukuken ele alınması gerekmeyen bir konu olduğu ileri sürülebilir ise de bu tür bir yorum hem işin teknik doğasına hem de Kanun’un ruhuna aykırı bir yorum olacaktır.

Bu yazıda amaç “verilerin hashlenmesi” denilen konuda delillerin geçerliliğini etkileyebilecek önemli bir teknik soruna işaret etmektir. Bu nedenle yazının devamında “Hash analizi ve MD5 Hash algoritması” hakkında açıklamalar yapılacaktır.

Hash’lemek veya bir verinin hash’ini almak tabiri, kriptografi bilimine ait bir terimdir ve bir spesifik içerikten matematiksel olarak üretilen bir parmak izi olarak tanımlanabilir.

İyi bir hash algoritması iki özelliğe sahiptir: tek yönlüdür ve çok az sayıda çatışmaya (collision) yol açar.

Tek yönlü olma, sabit bir girdi verilerek sabit bir sonuç üretmekte kullanılan, ancak orijinal girdilerin tersine mühendislik yöntemleriyle doğru bir biçimde geri getirilemediği bir algoritmaya sahip olmak demektir. Bunun en yaygın örneği ise Exclusive-Münhasır Or (XOR) fonksiyonudur. XOR fonksiyonu iki adet ikili sayı düzenindeki girdiyi alır, eğer tek girdi 1 ise o zaman sonuç 1 olur, aksi durumda ise 0 olur. Eğer çıktı biliniyorsa (1 veya 0) girdilerin kesin olarak ne olduğunu bilmenin bir yolu yoktur.

Çatışma (collision) ise, hash fonksiyonu içinde ortaya çıkan ve delilerin bütünlüğünü ve doğruluğunu doğrudan etkileyen konulardan biridir. Çatışma aynı hash değeriyle sonuçlanan iki farklı verinin ortaya çıkması durumudur. Ülkemizde kolluk kuvvetlerinin CMK m.134 kapsamında yaptıkları uygulamalarda yaygın olarak kullandıkları MD5 algoritmasının bu tür çatışmaları içinde barındırdığı tespit edilmiştir.

MD5, 1994 yılında kriptograf Ron Rivest tarafından MD4 versiyonunun güçlendirilmiş hali olarak geliştirilmiş olunan bir hash fonksiyonudur. MD5 bir dosyayı 512 bit input bloklarına böler. Her blok her biri benzersiz 128 bitlik hash değeri üreten bir fonksiyonlar serisi şeklinde çalışır.

2004 yılında Çin Halk Cumhuriyeti Shandong Üniversitesi’nden Xiaoyun Wang ve Hongbo Yu, Çin Bilimler Akademisi’nden Dengguo Feng, Şangay Jiaotong Üniversitesi’mdem Xuejia Lai yayınladıkları makalelerinde aynı hash değerine sahip 128 bitlik iki farklı seriyi bulan bir algoritma yayınlamışlardır.

ABD Ulusal Güvenlik Departmanı da VU#836068 sayılı güvenlik zaafiyeti notunda MD5 algoritmasının çatışmalara açık olduğunu ve bu zayıflıktan faydalanılarak gerçek gibi görünen belgeler üretilebileceğini açıklayarak tüm ilgilileri uyarmıştır.2

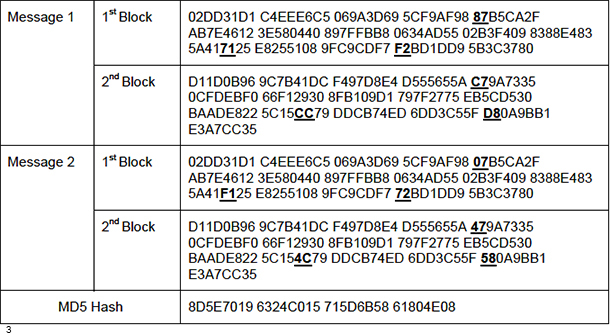

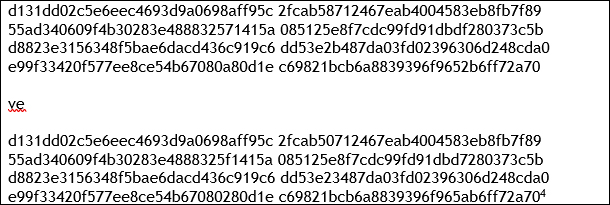

Bu tür çatışmaya aşağıdakiler örnek olarak verilebilir:

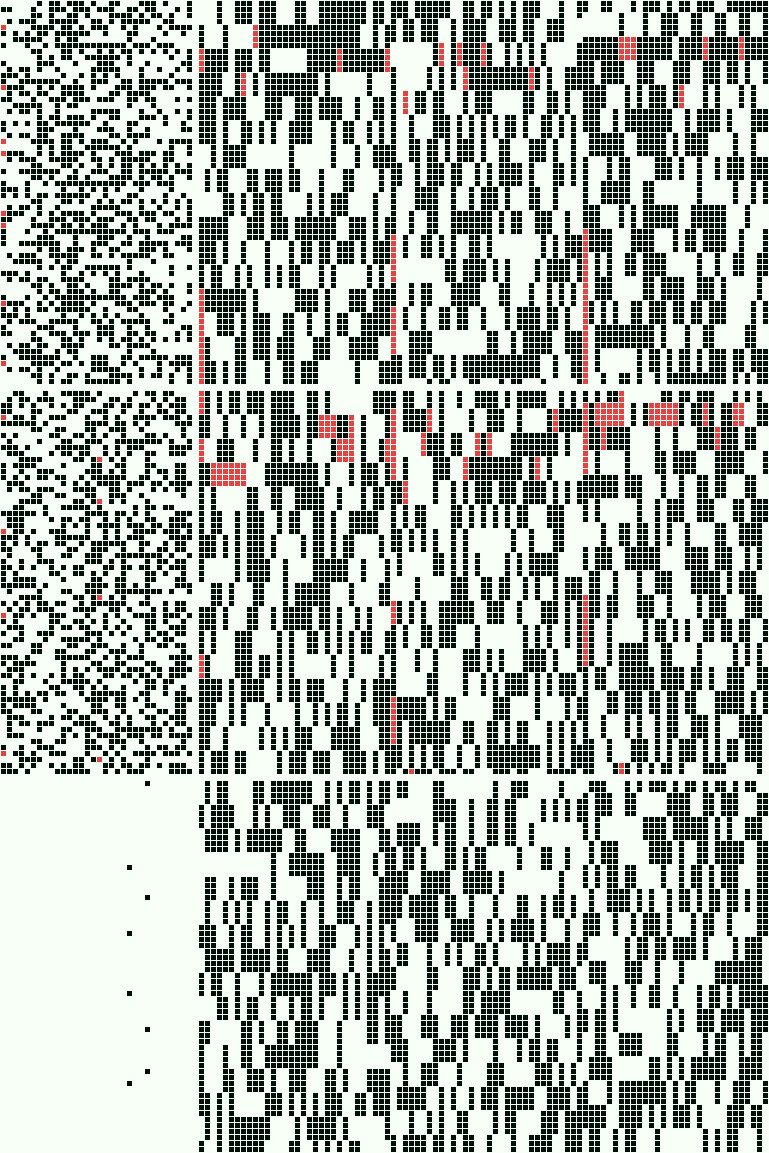

Bu çatışmanın görselleştirilmiş hali ise aşağıdadır:

Bu durum bize MD5 algoritmasının verilerin bütünlüğünü ve delil değerini kanıtlama konusunda şüphe yaratan bir delil gücüne sahip olduğunu göstermektedir. Bu nedenle MD5 yerine SHA-0 ve SHA-1 algoritmaları geliştirilmiş ancak bunların da bugün için çok düşük ihtimallerde de olsa çatışmaya açık oldukları tespit edilmiştir.

Bunun yanısıra belirtilmesi gereken bir diğer husus ise dijital delilin elde edilmesi ve bütünlüğünün korunmasının yanısıra bir dosya sistemi üzerinde uygulanan hash uygulamasında “pozitif karşılaştırma” ve “negatif karşılaştırma”nın da yapılmasının gerekliliğidir. Pozitif karşılaştırmada, dosyaların bilinen bir hash değeriyle eşleşmesine bakılır, negatif karşılaştırmada ise bilinen bir hash değeriyle eşleşmemesine bakılır.

Ülkemizde yapılan “hash” uygulamasında genellikle bilinen hash setleri ile bilgisayarda pozitif ve negatif karşılaştırma yöntemi ile bir inceleme yapılmamaktadır.

Netice olarak, kanaatimizce bugün için MD5 algoritması hash değerleri ile oynanmasına imkan veren bir algoritmadır ve bu nedenle CMK m.134 kapsamında yapılacak uygulamalarda kullanılması durumunda sanığın bu hususu mahkeme önüne getirmesine gerek olmadan mahkemece re’sen gözönüne alınması gereken bir husustur. Davayı gören hakim teknik bilgiye sahip olmasa da en azından bilirkişilere verilerin yedeklenmesinin ve hash değerlerinin alınmasının bugün için güvenilir bir endüstri standardı olan bir yöntemle alınıp alınmadığını yani delillerin mahkeme önüne gelmesindeki zincirde bir kopukluk olup olmadığını sormalı, MD5 algoritmasının kullanıldığı bir dosyadaki verileri ise delil olarak kabul etmemelidir. Bu konuda ABD’de yayınlandığı şekilde her ne isim altında olursa olsun bilgilendirici ve bağlayıcı bir bildirimin de yapılması gerektiği kanaatindeyiz.

Av. Ali Osman Özdilek

KAYNAKÇA:

- STEEL Chad, “Windows Forensics, The Field Guide for Conducting Corporate Computer Investigations”, Wiley Publishing, Inc., Indianapolis/USA, 2006

- AccessData White Paper, “MD5 Collisions The Effect on Computer Forensics, April 2006

- Xiaoyun Wang, Hongbo Yu, Dengguo Feng, Xuejia Lai, “Collisions for Hash Functions, MD4, MD5, HAVAL- 128 and RIPEMD”, August 2004

- http://www.kb.cert.org/vuls/id/836068

1 İstanbul Barosu

2 Uyarının metnine http://www.kb.cert.org/vuls/id/836068 adresinden ulaşılabilir.

3 http://accessdata.com/media/en_us/print/papers/wp.MD5_Collisions.en_us.pdf

4 http://www.links.org/?p=6

5 http://www.links.org/?p=6